Vika rockt mit Metallica

Vika spielt Pink Floyd Echoes

Eine aussergewöhnliche Künstlerin

Das andere Zeug von Vika ist übrigens gleich gut wie ihre Interpretation von Bohemian Rhapsodie.

Ich kann Dich einfach nicht mehr sehen

Am letzten Wochenende ist es passiert. Die Kanzlerin landet als erste auf der neuen Bahn des Frankfurter Flughafens und hält anschließend die Festrede zu deren Inbetriebnahme. Die Ansprache wird zehn Minuten lang im hr-Fernsehen übertragen. Und mir wird klar: Ich kann sie einfach nicht mehr sehen.

Jacob Jung über die Kanzlerin (über NachDenkSeiten).

Die Geheimpapiere der Atomlobby

Bezahlte Wissenschaftler, instrumentalisierte Frauen: Interne Papiere zeigen, wie die Atomkonzerne und ihre Lobbyorganisation die Öffentlichkeit beeinflusst haben.

Eine nette Räuberpistole, die die TAZ hier recherchiert hat. Und eine wahre.

KenFM über Eurokrise und Afghanistan

Bohemian Rhapsodie

Neues vom Känguru – die Krise

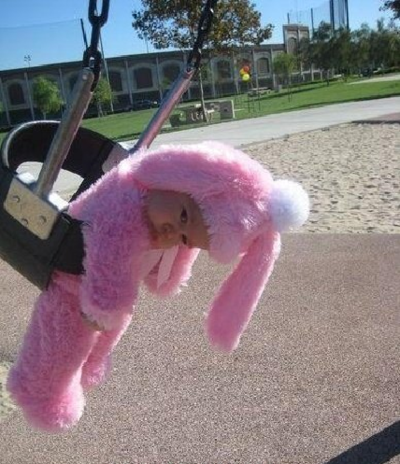

We fucking hate halloween

Ihr habt vielleicht die Hashtags unten bemerkt

Die sind neu, und zeigen auf einen Schlagwortindex für dieses Blog. Ich bin gerade dabei, rückwirkend die Artikel mit Tags zu verschlagworten.

Ich denke auch über eine Kommentarfunktion nach. Falls meine Leser das wollen,

natürlich ;-) Vorschläge nehme ich gerne unter vb ät dingens.org

entgegen.

Die Bundesregierung verlängert den Terror-Ausnahmezustand in Deutschland

… siehe den Artikel bei Heise. Eine Debatte darüber fand erst gar nicht statt, man gab seine Reden “zu Protokoll” (das heisst, dass sie nie gehalten, sondern gleich zu den Akten geben werden). Und wer macht da wieder mit? Die SPD.

Word as Image

Was für eine unglaubliche Frechheit: Der „Schuldenschnitt“ und das Kleingedruckte

Während die Banker Krokodilstränen wegen der beim Eurogipfel beschlossenen „substantiellen Beteiligung“ des Privatsektors vergießen, steigen die Börsenkurse der Institute im zweistelligen Prozentbereich. Offenbar bewerten die Akteure an den Finanzmärkten die Ergebnisse des Gipfels diametral anders als die leider wieder einmal vollkommen unkritischen Medien. Man sollte sich nicht von der PR der Bankenlobby ins Bockshorn jagen lassen. Der Finanzsektor zählt ganz klar zu den Gewinnern des Gipfels. Griechenland und vor allem die anderen angeschlagenen Euroländer zählen hingegen zu den Verlierern.

Ich kann ja nun wirklich nicht behaupten, dass ich überrascht bin, wenn Merkel Ackermann erneut eine Party ausrichtet. Das macht sie ja die ganze Zeit. Wer wissen will, wie wir und die Griechen beschissen werden, kann das beim Spiegelfechter nachlesen.

Update: Die Geschichte scheint zu stimmen. Aus der Abschlusserklärung des EU-Gipfels, Seite 4, unten:

To this end we invite Greece, private investors and all parties concerned to develop a voluntary bond exchange with a nominal discount of 50% on notional Greek debt held by private investors.

Die wollen uns tatsächlich damit veralbern, dass die Banken 50% auf den Nominalwert statt den Zeitwert der Anleihen abschreiben sollen. Damit können die Banken dann sogar richtig Geld verdienen statt abdrücken, wenn sie Papiere mit hohem Nominalwert und wenig Zeitwert gegen welche mit niedrigem Nominalwert aber hohem Zeitwert tauschen. Schliesslich sagt der Nominalwert gar nichts über den tatsächlichen Wert eines Papiers aus.

Angeblich ging es im Libyen-Krieg um das Retten von Menschenleben – dann war er aber ein katastrophaler Fehlschlag

Der Guardian schreibt:

Die NATO behauptete, sie beschütze Zivilisten in Libyen, aber in Wirklichkeit brachte sie das Töten. Das kann der arabischen Welt und Afrika als Warnung dienen.

Heute ist klar, der Blutzoll vor der NATO-Intervention lag bei vielleicht 1000 bis 1200 Menschen (folgt man Schätzungen der UNO), aber acht Monate nach dem Eingreifen der NATO liegt er gut zehnmal höher. Schätzungen über die Zahl der Toten der letzten acht Monate – in denen die NATO-Chefs jeden Waffenstillstand und jede Verhandlung ablehnten – rangieren im Bereich von 10.000 bis 50.000 Toten. Der Nationale Übergangsrat schätzt die Gesamtzahl der Opfer auf 30.000 Tote und 50.000 Verwundete.

Unter diesen Opfern sind ungezählte, wohl in die Tausende gehende Zivilisten, einschliesslich derjenigen, die durch das NATO-Bomardement und durch NATO-unterstützte Bodentruppen umgekommen sind oder verwundet wurden. Diese Zahlen übersteigen bei weitem die Opferzahlen in den anderen blutigen arabischen Aufständen, in Syrien und im Jemen. Die NATO hat keine Zivilisten in Libyen beschützt – sie hat die Todesrate unter der Zivilbevölkerung vervielfacht, währenddessen kein einziger NATO-Soldat ums Leben gekommen ist.

Halbzeit-Bilanz: Schwarz-Gelb hat bei Demokratiereformen versagt

Verpasste Chancen bei Lobby-Transparenz, Nebeneinkünften und Parteienfinanzierung.

Direktdemokratische Flaute

Erfüllungsgehilfe der Banken statt Vertretung der Bürgerinnen und Bürger

Da hat Lobbycontrol einfach recht. Siehe auch den Bericht über die Pressekonferenz von Mehr Demokratie, Lobbycontrol und attac (über NachDenkSeiten)

SPD-Fraktion unterhält Fälscherwerkstatt – zur Entsorgung ihrer Verantwortung für die Finanzkrise

Albrecht Müller schreibt auf den Nachdenkseiten über das Papier der Planungsgruppe der SPD-Bundestagsfraktion Mit Augenmaß und Risikobewusstsein. SPD-Finanzmarktpolitik vor und in der Finanzmarktkrise:

Ein NachDenkSeiten-Leser hat das Papier geschickt und für die Rubrik „Manipulation des Monats“ empfohlen. Dort gehört es hin. Leser der NachDenkSeiten werden sofort erkennen, wie in diesem Papier manipuliert wird, vor allem auch durch Weglassen. Auf die schlimmsten Fälschungen will ich eingehen. – Das Papier wird übrigens von den SPD Bundestagsabgeordneten in den Wahlkreisen verteilt. Machen Sie bitte SPD Mitglieder deshalb auf diese dreiste Manipulation aufmerksam.

Die SPD hat unter Führung von Bundeskanzler Schröder und Finanzminister Eichel und dann in der großen Koalition mit Peer Steinbrück wesentlich an der Liberalisierung und Deregulierung der Finanzmärkte mitgearbeitet. Es ist grotesk, wenn man sich jetzt als Bremser darstellt.

Die Krönung

Verfassungsgericht stoppt Geheimgremium zur Euro-Rettung

Der Spiegel schreibt heute:

Berlin – Das Bundesverfassungsgericht hegt Zweifel an der Rechtmäßigkeit des neuen Sondergremiums zur parlamentarischen Kontrolle des Euro-Rettungsschirms EFSF. Das Gericht in Karlsruhe gab am Freitag einem Antrag von zwei SPD-Bundestagsabgeordneten auf einstweilige Anordnung statt. Das bedeutet, dass das neunköpfige Bundestagsgremium vorerst keine Entscheidungen über den Einsatz des Euro-Rettungsschirms EFSF fällen darf.

Drehen die eigentlich grade am Rad in Berlin? Das ist doch klar, dass so eine Regelung durch Karlsruhe gestoppt wird. Die Verfassung ist doch nicht dafür da, um sich den Hintern damit abzuwischen.

Uhl meinte wohl die GESA, als er davon sprach, das Land werde von Sicherheitsbeamten regiert

Unter dem Titel Die Strippenzieher: Wenn zusammen kommt, was nicht zusammen gehört analysiert Jörg Tauss diesen Sumpf aus Lobbyismus und Parlamentarieren, die sich als Teil der Exekutive sehen. Eine Kontrolle aus kritischer Distanz findet so nicht mehr statt.

Ein Quine in XSLT

… ist total einfach:

<?xml version="1.0"?>

<xsl:stylesheet xmlns:xsl="http://www.w3.org/1999/XSL/Transform"

version="1.0">

<xsl:template match="/">

<xsl:copy-of select="document('')/xsl:stylesheet"/>

</xsl:template>

</xsl:stylesheet>

Kennt Ihr…

… das Computergenie, das kürzlich gestorben ist? Kennt Ihr den Mann, ohne den ein MacOS X, ein iPhone, ein iPad niemals möglich gewesen wären? Kennt Ihr denjenigen, der das Betriebssystem entwickelt hat, auf dem oder dessen Klon die allermeisten Internet-Server laufen, dessen Implementierung für das Internet-Protokoll in jedem Windows-Rechner werkelt? Den Mann, der die Programmiersprache erfand, in der Windows, Linux, Unix und einige Betriebssysteme mehr geschrieben sind, und tausende von Server- und Anwendungsprogrammen? Von der C++, Java, C# und viele andere Programmiersprachen abgeleitet sind?

Nein, ich meine nicht Steve Jobs, den Verkäufer und ausserordentlich guten Product Designer. Ich meine eine Person, die wirklich hinter all den Innovationen steckt, aus der ein Jobs uns so schöne Produkte formen konnte:

Ich rede von Dennis Ritchie. Vielleicht denken wir auch an ihn. Ohne Dennis wäre unsere Welt um so vieles ärmer. Danke, Dennis!

Der Computer steht offen wie ein Scheunentor – Ist das Grundgesetz nur ein Software-Feature?

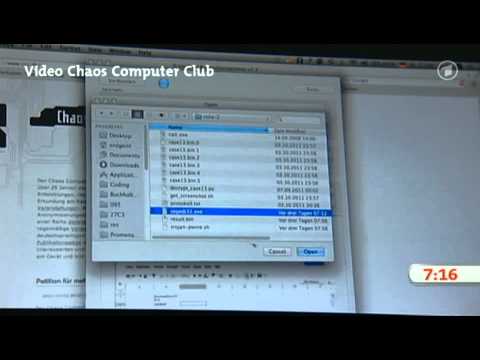

Die FAZ schreibt über die neuen Enthüllungen des CCC:

Viele Äußerungen aus Politik und Verwaltung, die den Staatstrojaner rechtfertigen und verteidigen, sind unwahr. Der Chaos Computer Club (CCC) hat sich mit einer aktuellen Version des Staatstrojaners befasst und bleibt bei seinen Vorwürfen. Auch die neueren Versionen der Software widersprechen geltendem Recht.

Ziercke irrt: Der Chaos Computer Club widerlegt Aussagen des BKA-Präsidenten. […]

Setzt man die neuen Erkenntnisse ins Verhältnis zu den Äußerungen der politisch Verantwortlichen, die sich bisher zu dem Vorgang äußerten, dann ergibt sich ein erschreckendes Bild: Das jüngste verfassungsrechtlich garantierte Grundrecht, das Deutschland hat, verkümmert zu einem Software-Feature, das Schritt für Schritt nachgerüstet wird. Private Firmen und auf individuellem Engagement ruhende Interessenorganisationen übernehmen dabei die Funktion der Protagonisten, während die eigentliche Kontrollinstanz verlegen und ratlos zum Zuschauer wird.

Neben der Frage nach den Grenzen des Rechts und den Möglichkeiten der Technologie bleibt noch eine dritte Frage: Wie viel Macht hat eigentlich die Politik?

Connected: A Spectator's Guide to the Euro Crisis

Hier klicken für das Schaubild der New York Times.

Einsicht

Das Anti-Bankgeheimnis von VISA und MasterCard

Die beiden grossen Kreditkartenfirmen wollen zukünftig das Einkaufsverhalten ihrer Kunden aus den Kontoauszügen errechnen und verkaufen. Das berichtet heute Netzpolitik.org unter Bezugnahme auf einen Artikel des Wallstreet Journal.

MasterCard: Du bist, was Du kaufst, nicht was Du suchst (MasterCard: You Are What You Buy, Not What You Search For)

Mit diesem griffigen Slogan stellte Gary Kearns, MasterCard InfoServices Group Executive, das Konzept auf der Deals 3D in San Francisco am 18.06.2011 vor.

Die aktuelle Version des Staatstrojaners ist genauso verfassungswidrig

Da hat der eine oder andere Verantwortliche mal wieder ein wenig geflunkert; der CCC hat eine aktuelle Version des Staatstrojaners getestet, und was angeblich “nur in der alten Version” so war, stellt sich als Problem auch in neuen Versionen heraus:

Dem Chaos Computer Club (CCC) wurde jüngst eine noch fast fabrikneue Version des Staatstrojaners zugetragen. Der Vergleich zur älteren, vom CCC bereits analysierten Version mit dem aktuellen Schnüffel-Code vom Dezember 2010 förderte neue Erkenntnisse zutage. Entgegen aller Beteuerungen der Verantwortlichen kann der Trojaner weiterhin gekapert, beliebiger Code nachgeladen und auch die angeblich "revisionssichere Protokollierung" manipuliert werden. Der CCC fordert daher einen vollständigen Verzicht auf Trojanereinsätze in Ermittlungsverfahren.

Da wurde der deutsche Bundestag also erneut angelogen. Und verschiedene Presseinterviews sind auch mal wieder reines Geflunker. Ist dem einen oder anderen Innenminister überhaupt noch klar, wieviel Schaden diesem Amt durch die ständige Flunkerei zugefügt wird?

Oktoberfestanschlag war als Werbeveranstaltung für FJS und die CSU geplant

Das Veröffentlichen bisher geheimer Akten der Ermittlungsbehörden veranlasste den Spiegel, sich da mal reinzulesen:

Die Akten belegen zudem ein rechtsterroristisches Motiv des Täters: Er wollte offenbar dem damaligen Kanzlerkandidaten Franz Josef Strauß kurz vor der Bundestagswahl zur Macht verhelfen. Köhler hatte sich vor dem Anschlag über die bevorstehende Bundestagswahl geäußert, man könne doch einen Bombenanschlag in Bonn, Hamburg oder München verüben. Nach dem Anschlag "könnte man es den Linken in die Schuhe schieben, dann wird der Strauß gewählt".

In Tübingen hatte Köhler enge Kontakte zum Hochschulring Tübinger Studenten. Dessen Anführer, den Köhler aus dem Wehrsportmilieu kannte, war eine treibende Kraft der CSU-nahen Initiative "Vierte Partei", die eine bundesweite Ausdehnung der Christsozialen zum Ziel hatte.

Darüber hinaus wurde das Attentat ja schon in Verbindung mit der NATO und ihrem GLADIO-Geheimprogramm zur Simulation von linksterroristischen Anschlägen gebracht. Ich würde sagen, dieser Verdacht ist nun erhärtet, denn die NATO hatte da öfters auf die Zusammenarbeit mit rechtsgerichteten Gruppen gesetzt.

Die NATO führte damals selbst im Geheimen terroristische Anschläge in Europa durch. Heute führt sie offiziell den Krieg gegen den Terror.

Die Reichen bewahren und die Wirtschaft verlieren

Der ehemalige stellvertretende Schatzminister in der Reagan-Administration, Herausgeber der Kommentarseite des Wall Street Journals und Mitherausgeber des National Review, Paul Craig Roberts, schreibt über die Zustände in den USA.

Wenn Griechenland wirklich eine “Finanzlücke” von 250 Milliarden EUR hat

… dann ist das mehr als das jährliche Bruttoinlandsprodukt. Das liegt nämlich laut Wikipedia bei 230 Milliarden EUR.

Oskar Lafontaine über die SPD

sueddeutsche.de: SPD-Chef Sigmar Gabriel hat gesagt, Sie persönlich seien dafür verantwortlich, dass die Linke mit ihrem neuen Programm "koalitionsunfähig" sei. Was antworten Sie ihm?

Lafontaine: Als ich als Vorsitzender für die SPD verantwortlich war, hatten wir 40,9 Prozent (bei der Bundestagswahl 1998, die Redaktion). Mit diesem Ergebnis konnten wir die Regierung bilden. Bei der Linken waren es unter meiner Verantwortung 11,9 Prozent (bei der Bundestagswahl 2009). Wir waren bereit, einen SPD-Kanzler zu wählen, wenn Hartz IV und die Rentenkürzung wieder zurückgenommen worden wären und der Mindestlohn eingeführt. Insofern sind die Einlassungen von Herrn Gabriel nicht ganz nachvollziehbar. Er sollte sich an die eigene Nase fassen und hinterfragen, wo die SPD mit ihm derzeit steht.

Quelle: Süddeutsche.

Drei Computer, eine Maus und eine Tastatur per Software

… bietet Synergy als freie Software, und das auch noch Cross-Platform für MacOS X, GNU/Linux und Windows. Das sieht echt nett aus!

Was machen eigentlich die Investoren…

Der FAZ-Herausgeber Frank Schirrmacher im Gespräch mit Frank Rieger und Felix von Leitner

… in Alternativlos 20. Thema: Die Entwicklung des politischen Diskurses.

Update: Transkript.

Amselknoten

Wo kommt eigentlich das Geld her?

Nachdem ich oft feststelle, dass viele Menschen nicht verstehen, wie in unserem Geldsystem überhaupt Geld hergestellt wird, hier eine vereinfachte Erklärung. Vorab: nur das allerwenigste Geld wird als Bargeld von der Zentralbank hergestellt. Das meiste Geld “schöpfen” die Geschäftsbanken. Und das geht so:

Nehmen wir einmal an, eine Bank hat 500,- EUR Eigenkapital. Sie hat das in Form eines 500,- EUR Scheines, den sie im Tresor hat.

Jetzt hat Alice ein Auto. Und Bob hat 1000,- EUR. Bob möchte das Auto von Alice kaufen. Die beiden machen einen Vertrag und tauschen. Dann hat die Bank 500,- EUR, Alice hat nun 1000,- EUR, Bob hat ein Auto, aber kein Geld mehr. Es ist noch nicht zu einer Geldschöpfung gekommen. Es sind insgesamt 1500,- EUR im Spiel.

Jetzt geht Alice zur Bank mit ihrem neu erworbenen Geld, und eröffnet dort ein Konto. Dort bezahlt sie die 1000,- EUR ein. Dann hat Alice 1000,- EUR auf dem Konto. Die Bank hat 1500,- EUR in bar. Und Bob hat zwar das Auto, aber derzeit kein Geld mehr.

Jetzt hat Alice aber auch noch ein Motorrad. Bob will auch das Motorrad von Alice kaufen. Aber er hat kein Geld mehr. Er weiss aber, dass er, da er einen guten Job hat, demnächst wieder liquide ist. Statt nun zu warten, bis das der Fall ist, geht Bob zur Bank. Und leiht sich dort 1000,- EUR. Die Bank bezahlt ihm 1000,- EUR aus als Kredit. Die Bank nimmt dafür als Kreditsicherheit das Auto von Bob.

Tuning Club Hasenweiler

Neues vom Staatstrojaner

Einfach mal klicken:

http://www.google.de/search?q=verfassungsfeindliche+partei

Netzfreiheit – die Antwort der Piraten

Den Artikel von Pavel Mayer von den Berliner Piraten gibt's bei der FAZ.

Strafanzeige wegen Bayerntrojaner

Thomas Stadler hat Strafanzeige im Auftrag der Piraten-Partei Bayern erstattet, und zwar gegen Staastminister Joachim Herrmann, den Präsidenten des LKA sowie gegen verantwortliche Beamte des Innenminsteriums und des Landeskrimalamts.

Ich bin mir nicht im Klaren, ob das eine gute Idee ist. Das ist doch ein politisches Problem. Wie soll das denn funktionieren, den Innenminister strafrechtlich zu verfolgen?

Bundesinnenminister Friedrich verwickelt sich in einen Widerspruch am anderen

Das Interview in der FAZ ist wirklich aufschlussreich. Beispiele:

Warum wurden die Überwachungen dann gestoppt?

Weil der Code veröffentlicht wurde und jetzt missbrauchsanfällig ist.

…

Das heißt, die Überwachung läuft weiter?

Ja. Sollen wir die organisierte Kriminalität laufen lassen? Den Drogenhandel? Den Menschenhandel? Den Waffenschmuggel? Und was ist mit dem Terrorismus? Denn nur gegen solche schweren Verbrechen gehen wir auch mit Hilfe von Überwachungssoftware vor.

[Anmerkung: bei den bisher öffentlich gewordenen Fällen ging es um Zigarettenschmuggel, Hehlerei mit Kinderklamotten und einen Bodybuilder, der mit Anabolika handelt]

Das Landgericht Landshut hat dezidiert die Auffassung vertreten, dass die Software in Bayern rechtswidrig angewendet wurde.

Das Landgericht Landshut hat zu den Möglichkeiten der Quellen-Telekommunikationsüberwachung eine andere Rechtsauffassung vertreten als die bayerische Staatsregierung.

…

Es gibt also keinen rechtlichen Klärungsbedarf?

Die Rechtslage ist eindeutig

…

Und Zigtausende Aufnahmen von Bildschirmen, so genannte Screenshots, die bei einer Quellen-TKÜ gemacht werden?

Das ist eine Frage, die unter Juristen umstritten ist. Das Landgericht Landshut sagt, es sei nicht erlaubt. Die bayerische Staatsregierung sagt, es sei erlaubt. Man kann ja auch anderer Auffassung sein als ein Landgericht.

Und so geht das am Stück.

Die sich abzeichnende Staatskrise in Deutschland

Zum zweiten Mal höre ich jetzt die Idee, man könne des Staatstrojaners wegen doch eine Petition an den deutschen Bundestag richten. Das halte ich für mindestens überflüssig. Im Gegenteil: am Umgang des demokratischen Apparates mit dieser Affäre kann man den Zustand des Rechtsstaates in Deutschland messen.

Die Situation könnte klarer ja nicht sein: das Bundesverfassungsgericht hat geurteilt, was verfassungskonform ist und was nicht. Und im Beispielfalle im Land Bayern hat das Landgericht Landshut die Rechtswidrigkeit eines der Einsätze des Staatstrojaners im Beschluss abschliessend festgestellt – es gibt da keine höhere Instanz mehr. Somit hat die Gewalt, deren Aufgabe das ist, die Verfassungs- und Rechtswidrigkeit des Staatstrojaners festgestellt.

Nun ist das demokratische Spiel so, dass der Ball jetzt bei den Parlamenten liegt: die Legislative ist nun in der Situation, dass sie zum einen von der Judikative Verfassungs- wie Rechtswidrigkeit bescheinigt bekommen hat, zum anderen aber stellen sich der bayerische Innenminister Hermann wie der Bundesinnenminister Friedrich mit Chuzpe in die Presse, und flunkern etwas vom angeblich rechtskonformen Einsatz, obwohl beiden besagte Urteile doch nicht unbekannt sein dürften.

Nun wird man sehen, ob die Legislative in Deutschland handlungsfähig ist: sie hat jetzt die Aufgabe, den beiden Innenministern die Köpfe gerade zu rücken, und sie bei Beibehalten dieser Haltung zu feuern. Kommen diese Herren aber damit durch, dass sie alles abstreiten, obwohl die Fakten auf dem Tisch liegen und die Gerichte bereits entschieden haben, so ist die Legislative handlungsunfähig. Dann ist es in Deutschland für die Exekutive möglich zu treiben und zu lassen, was sie lustig ist. Rechtmässigkeit und Verfassungskonformität spielten dann keine Rolle mehr.

In diesem Falle wäre es angebracht, dass der Bundestag und ggf. der eine oder andere Landtag sich auflösen, und Neuwahlen wären angesetzt. Passiert auch das nicht, so ist auch das ein Ergebnis: in dem Falle wäre Deutschland bereits de facto von einer Mafia regiert, und kein Rechtsstaat mehr. Das wird ja hoffentlich nicht das Ergebnis sein?

Occupy – Impressionen aus aller Welt

… bei der Süddeutschen.

Munitionsdepot unter französischer Atomanlage entdeckt

Meldungen, die Mut machen, heute beim ORF:

Unter einer alten französischen Atomanlage haben Bauarbeiter ein Munitionsdepot mit 253 Granaten aus dem Ersten Weltkrieg entdeckt. Sie lagerten auf dem Gelände der nationalen Atomenergiebehörde CEA in Grenoble.

Die Trojaner-Attacke – wer schützt uns vor dem Staat?

INDECT: Steuergelder für den Überwachungsstaat

Die BILD berichtet über einen weiteren illegalen Einsatz des Staatstrojaners

Eines vorab: üblicherweise linke ich nicht auf die BILD, nur auf Fefe ;-) Nun linkt Fefe heute selber auf die BILD.

Auch im berichteten Fall haben die Ermittlungsbehörden wohl auf die strengen Vorgaben des Bundesverfassungsgerichts geschissen: es geht um einen Bodybuilder, der Anabolika gekauft und damit auch gehandelt hat.

Die EU möchte europaweit Staatstrojaner einführen

Den Artikel gibt's bei Telepolis. Er beschreibt, wie die Menschen in der EU demnächst überwacht werden sollen.

Und dem nicht genug, das Einbrechen in fremde Computersysteme wird zum europäischen Exportschlager, so dass man Menschen in Diktaturen damit unterdrücken kann:

Dass die Schnüffelsoftware im Iran, Ägypten oder Tunesien durchaus zur brutalen Niederschlagung von Protesten geführt hatte, war nach dieser Lesart in der Bundesregierung noch niemand aufgefallen. Munter wird von deutschen Unternehmen weiter in Länder mit autoritären Regimes exportiert. Erst kürzlich hatte das deutsche Bundesamt für Wirtschaft und Ausfuhrkontrolle (BAFA) auf Nachfrage bestätigt, dass keine Pflicht bestünde, im Falle von Missbrauch eine "Ausfuhr grundsätzlich nicht genehmigungspflichtiger Güter im Nachhinein anzuzeigen".

Wie Antiviren-Software versagt

… beschreibt ju sehr gut auf heise security:

Vergrößern Spätestens seit Montag schlagen alle Viren-Scanner Alarm, wenn man den vom CCC enttarnten Trojaner auf seinen Rechner laden will. Wer jedoch glaubt, er wäre damit vor der Spionage-Software im Staatsauftrag geschützt, der irrt sich gewaltig. Antiviren-Software hat kaum Chancen gegen derartige Schädlinge; einige der Alarmmeldungen waren sogar richtige Dummies.

Ich möchte hinzufügen, dass ju hier schlicht recht hat; Virenscanner sind eine der meist überschätzten Mittel überhaupt. Sie können prinzipiell nicht vor Viren schützen, sondern immer nur finden, was bereits bekannt ist.

Rettet den Richtervorbehalt

… schreibt die Zeit:

Leider aber hat eben dieser Richtervorbehalt im Fall des Bayerntrojaners versagt, genau wie zuvor schon im Fall der zehntausendfachen Mobiltelefonortung in Dresden. Nicht etwa, weil ein einzelner Mensch unaufmerksam war, sondern weil das System nicht funktioniert.

Und täglich grüsst die Bankenpleite

Trojaner fressen Grundrecht auf

Spähen, lauschen, infiltrieren: Staatstrojaner verwandeln den privaten PC in eine staatliche Spionageanlage. Eine solche Computerwanze ist ein Hohn auf alles, was das Bundesverfassungsgericht zum Schutz der Privatheit geschrieben hat. Aber selbst das höchste Gericht ist an den Auswüchsen der staatlichen Schnüffelei nicht ganz unschuldig.

Den Kommentar von Heribert Prantl gibt's bei der Süddeutschen. Und Prantl wird deutlich:

Wenn Behörden solche Trojaner in Auftrag geben und sie benutzen, handelt es sich um eine neue Form der Staatskriminalität. Behörden, die so agieren, dringen nicht nur illegal in den PC und die Privat- und Intimsphäre des Bürgers ein; sie brechen auch ein in das von den Verfassungsrichtern geschützte Haus der Verfassung. Solche Sicherheitsbehörden sind Unsicherheitsbehörden, weil ihre digitale Zudringlichkeit die Akzeptanz staatlicher Sicherheitspolitik zerstört.

Der unbequeme Richter

Die Zeit schreibt über den Bundesrichter Thomas Fischer:

Am Bundesgerichtshof geht es zu wie im Vatikan: Nichts soll nach draußen dringen. Der Bundesrichter Thomas Fischer hält sich nicht daran und macht sich mit klaren Ansichten über den Zustand des Rechtsstaats Feinde. Jetzt hat ihn der BGH-Präsident Klaus Tolksdorf fallen lassen. Wie ein fähiger Jurist fertiggemacht wird

Sie kann Handygespräche abhören und SMS abfangen: Die neue Aufklärungsdrohne der Bundeswehr

Jetzt wird klar, warum unsere Regierung unbedingt durchsetzen will, dass die Bundeswehr auch im Inneren Deutschlands aktiv werden kann; der Tagesanzeiger schreibt:

Für die deutsche Bundeswehr beginnt ein neues Zeitalter der Militärluftfahrt. Mit dem Euro Hawk ist zum ersten Mal ein unbemanntes Flugobjekt in dieser Grössenordnung im deutschen Luftraum unterwegs.

Die Fähigkeiten des 15 Meter langen und 15 Tonnen schweren Vogels sind beachtlich: Mit den 40 Metern Flugspannweite überragt der Euro Hawk alle vergleichbaren Systeme. Pro Stunde legt er 600 Kilometer zurück und kann 23'000 Kilometer, also bis nach Neuseeland, fliegen. Er bleibt problemlos bis zu 30 Stunden in der Luft. Er fliegt weit über dem zivilen Luftverkehr auf 20'000 Metern Höhe.

Man sieht das Ding also gar nicht. Und weiter:

Die enorme Höhe hindert die Drohne nicht daran, Signale vom Boden zu orten. Der Euro Hawk kann Handygespräche abhören, SMS abfangen, Radio- und Fernsehsendungen mitschneiden und feindliche Raketenstationen registrieren. Über drei verschiedene Funkverbindungen können die gesammelten Daten in das zuständige Bataillon im niedersächsischen Nienburg verschickt werden. Dort werden die Daten von sieben Fernmeldetechnikern ausgewertet.

Wenn sie diese Dinger über Deutschland einsetzen, so wie die Tornados beim G8-Gipfel, so wird das gar keiner mehr mitbekommen.

Bahnhofstrojaner

Sammelwut in der Parallelwelt, oder: die digitale Machtfrage

Wo wären wir ohne den Chaos Computer Club? Wahrscheinlich längst versunken im Chaos der Datensammler, ausgeforscht und aufgesogen von der digitalen Parallelwelt. Sind wir auch mit dem Chaos Computer Club, sagen die Pessimisten. Die recht haben könnten - der Unterschied ist nur, dass wir Dank der akribischen Arbeit der vereinigten Hacker immer wieder davon erfahren. Davon, wie weit der Staat ist beim Brechen seiner eigenen Gesetze und Beugen der Verfassung - und wie weit die Industrie ist beim Verfertigen eigener digitaler Marktgesetze. Das hilft uns beim Innehalten und Stellen der wichtigsten Frage zur ungebremsten Datensammelwut: Cui bono? Wem nützt das? Und was wollen die Sammler mit unseren Daten?

Hier gibt's den Bericht auf hr2, und hier dasselbe nochmal als MP3:

(Quelle)

Endlich sind die Terroristen weg

Ein Lied

Otto Schily ist Beirat beim Besitzer von Digitask, der Fa. Deloitte

... siehe na.presseportal (über Fefe)

Und auch weiter ist das Gremium illuster besetzt, u.a.:

- Dr. Johannes Ludewig, Vorsitzender des Nationalen Normenkontrollrats - Liz Mohn, stellv. Vorstandsvorsitzende der Bertelsmann Stiftung - Prof. Dr. Beatrice Weder di Mauro, Mitglied des Sachverständigenrats

Da sitzt die neoliberale Clique beisammen. Bertelsmann, die "Wirtschaftsweisen", die "Terrorminister", in fröhlicher Runde vereint. Und eines der Ergebnisse ist der Staatstrojaner.

Prost Mahlzeit.

Es wird dicker: das LKA Bayern ist heimlich in ein Büro eingebrochen, um die Rechner dort mit dem Staatstrojaner zu verwanzen

Die TAZ schreibt heute:

Bayerns LKA bricht auch mal heimlich in ein Firmenbüro ein, um Schnüffelsoftware zu installieren. Bisher haben Staatstrojaner mehr als 160.000 Screenshots angefertigt.

Ich denke, da muss man nicht mehr darauf hinweisen, dass so etwas selbstverständlich auch nicht mit einem Durchsuchungsbeschluss zu rechtfertigen ist, denn eine Durchsuchung muss ja gerade offiziell und öffentlich sichtbar durchgeführt werden. Was sind das für Sitten, bitte?! Sowas gabs letztes Mal in Bayern während dem Nazireich. Und um was ging's in dem Fall?

In dem Verfahren ging es um drei Personen, die Kleidung und Drogerieartikel gestohlen und im Ausland weiterverkauft haben sollen.

Von wegen “Schwerstkriminalität”. Herr Herrmann, treten Sie sofort als bayerischer Innenminister zurück!

Von wegen, der Bund hat keinen Bundestrojaner

Auch in Brandenburg wird derzeit in einem Fall eine spezielle Software zur Überwachung von Telefonaten im Internet eingesetzt. Da Brandenburg nicht selbst über eine solche Software verfüge, sei dazu Amtshilfe bei einer Sicherheitsbehörde des Bundes beantragt worden, sagte ein Ministeriumssprecher.

Quelle: Tagesschau.

Frankreich: Internet-Zensur gegen Polizei-Kritiker

So solle es nach dem Wunsch des französischen Innenministers sein.

Et tu, Rheinland-Pfalz?

Auch Rheinland-Pfalz hat den Staatstrojaner eingesetzt.

Wie inkompetente Behörden das Trojaner-Desaster begünstigen

Die Süddeutsche schreibt:

Legal, illegal, scheißegal - ist der alte Sponti-Spruch manchmal die Maxime von Behörden beim Kampf gegen das vermeintliche Böse? Die Wahrheit ist: In vielen Institutionen herrscht das blanke Chaos, werden Aufträge für sensible Software an Unternehmen aus dem Dunstkreis von Mitarbeitern vergeben. Über ein System, das längst zum Problem geworden ist.

Manche CDU/CSU-Politiker scheinen einen Kasper geschluckt zu haben

Der Unions-Bundestagsfraktionsvize Günter Krings (CDU) kritisierte den CCC. Der Club habe die Sicherheitsbehörden leichtfertig unter Generalverdacht gestellt, sagte er der "Neuen Osnabrücker Zeitung". Bisher gebe es keinerlei Belege dafür, dass die analysierte Software tatsächlich illegal eingesetzt worden sei. Krings forderte, der Club solle an der Aufklärung mitwirken und sein Wissen einbringen, um das Internet sicherer zu machen.

Das kann man auf den Webseiten der Tagesschau nachlesen. Mannmannmann. ;-) Wer hätte gedacht, dass der Popcorn-Level in derartige Dimensionen steigen würde?

Erde an Krings: bitte landen! Den Staatstrojaner kann man gar nicht legal einsetzen, weil es kein Gesetz gibt, das eine solche Software zulassen würde; zudem hat das Bundesverfassungsgericht klar gemacht, dass ein solches Gesetz auch verfassungswidrig wäre. Und zum Club: Was meinen Sie eigentlich, Herr Krings, was wir seit 30 Jahren machen?

Sein Kollege, der bayerische Innenminister Herrmann, trägt nicht weniger zur Erheiterung bei:

Auch Bayerns Innenminister Joachim Herrmann (CSU) warf dem CCC in der "Passauer Neuen Presse" vor, falsche Behauptungen in die Welt gesetzt zu haben. Was der Club konkret falsch gemacht habe, sagte der Minister nicht.

Von wegen “nur soweit es die gesetzlichen Vorgaben erlauben”

Rechtsanwalt Stadler schreibt in seinem Blog zutreffend über den Einsatz des Staatstrojaners:

Die Innenminister Herrmann und Schünemann, die diese Praxis sehenden Auges rechtfertigen, haben den Boden unseres Grundgesetzes verlassen.

Wie geht man eigentlich mit Innenministern um, die sich weder ums Grundgesetz noch um die Urteile des Bundesverfassungsgerichts scheren?

Firmenchef des Staatstrojaner-Herstellers DigiTask 2002 wegen Bestechung verurteilt

Der FoeBuD schreibt:

Ende 1999 saß der Firmenchef in Untersuchungshaft und wurde im Juli 2002 vom Landgericht Köln wegen Bestechung und Vorteilsgewährung zu 21 Monaten Freiheitsstrafe auf Bewährung und zu 1,5 Millionen Euro Geldbuße verurteilt.

Das hier könnte der Auftrag des LKA Bayern an DigiTask über den Staatstrojaner sein

Auf Seiten der zuständigen EU-Behörde ist der veröffentlicht.

Demnach hat Bayern 409 035,00 EUR plus MwSt. für eine Lizenz bezahlt.

Ich kann nicht mehr, aufhören!

Wenn ich noch so einen Brüller erleben muss, muss man mich zusammenkehren. ROTFL!

CCC-Informant outet sich – Trojaner nachweislich vom Staat

Rechtsanwalt Patrick Schladt, der im Falle des Bayerntrojaners die Rolle des Verteidigers innehat, outet auf ijure.org:

Einer der vom CCC dokumentierten „Staatstrojaner“ wurde auf der Festplatte eines meiner Mandanten gefunden, die ich im Einvernehmen mit dem Mandanten an einen öffentlich bekannten Vertreter des CCC habe übergeben lassen. Es handelt sich dabei um den Fall des „Screenshot-Trojaners“, der bereits im Frühjahr diesen Jahres Gegenstand der öffentlichen Diskussion war, siehe

Die Beweiskette von mir zum CCC ist dabei lückenlos dokumentiert.

Steht endlich auf und empört euch!

politik

finanzkrise

So lautet die Überschrift des Kommentars von Alexander Hagelüken heute in der Süddeutschen. Daraus:

Der massive Aufruhr in den USA zeigt: Im vierten Jahr der Finanzkrise geht es erneut darum, die Banken zu retten - zu Lasten des Steuerzahlers. Wer hierzulande gegen diese Umverteilung des Finanzkapitalismus protestieren will, ist bei deutschen Parteien schlecht aufgehoben. Doch es wird höchste Zeit, dass sich die Bürger gegen den Irrsinn erheben.

Die ARD berichtet über den Staatstrojanerfund des CCC

Siehe dazu auch den Bericht auf tagesschau.de.

Quer über Occupy Wallstreet und den Anti-Banken-Protest

Der Staatstrojaner in 3½ Minuten

Der Bundestrojaner wird inzwischen von einigen Virenscannern erkannt

Virustotal hat eine Liste, von welchen.

Das Watergate der deutschen Medienpolitk

Dem CCC ist gestern ein gigantischer Coup gelungen: sie veröffentlichten Teile des Quellcodes der seit ungefähr 2008 im Einsatz befindlichen Quellen-Telekommunikationsüberwachung, dem so genannten “Bundestrojaner”. Was dabei herausgekommen ist hat das Zeug dazu, das Watergate der deutschen Netzpolitik zu werden. Denn was hier passiert ist, spottet jeder Beschreibung. Noch unter der Ägide von Innenminister Schäuble wurden nicht nur Vorgaben des Bundesverfassungsgerichts für den Einsatz des Bundestrojaners klar missachtet, sondern auch noch der Bürger bewusst belogen und ein gigantisches Sicherheitsrisiko (O-Ton CCC: “wie ein Scheunentor”) geschaffen. Zur Erinnerung: der Bundestrojaner sollte ursprünglich nur die Überwachungslücke schließen, die durch das Aufkommen von Internetkommunikation, besonders etwa der Internettelefonie, entstanden war. Es wurde versprochen, dass der Einsatz stark beschränkt sein würde und dass der Bundestrojaner außerdem quasi handgemacht für jeden Einsatz angepasst werde. All das war glatt gelogen und ist ein ebenso glatter Bruch verfassungsgerichtlicher Vorgaben.

O’zapft is: Überwachungsrepublik Deutschland

Rechtsanwalt Thomas Stadler schreibt in seinem Blog über den Bundestrojaner:

Die rechtliche Bewertung ist übrigens sehr eindeutig. Für eine (heimliche) Onlinedurchsuchung existiert in Deutschland derzeit überhaupt keine Rechtsgrundlage – und es wäre auch fraglich ob eine solche verfassungskonform ausgestaltet werden könnte – weshalb der Einsatz des Behördentrojaners evident rechtswidrig ist.

Herzlichen Glückwunsch zum 30. Geburtstag, lieber CCC!

Wenn ich gross bin, will ich auch ins organisierte Verbrechen

Notizblog über den Bundestrojaner

Es ist so, als ob die Polizei einen Generator für Fingerabdrücke einkauft, der Fingerspuren jedes Verdächtigen hinterlassen kann. Oder ein Chemiebaukasten, um DNA-Spuren zu fälschen. Man muss kein paranoider Staatskritiker sein, um zu fragen: “Moment Mal, wozu braucht ihr das?”

Quelle: Notizblog.

Zum Bundestrojaner-Hack des CCC

… berichten die FAZ und die Zeit.

Frank erläutert noch im Feuilleton der FAZ die technischen Details. ;-)

Der Mit-Herausgeber der FAZ, Frank Schirrmacher, schreibt einen Leitartikel zum Thema.

Chaos Computer Club analysiert Staatstrojaner

Presseerklärung des Chaos Computer Clubs:

Der Chaos Computer Club (CCC) hat eine eingehende Analyse staatlicher Spionagesoftware vorgenommen. Die untersuchten Trojaner können nicht nur höchst intime Daten ausleiten, sondern bieten auch eine Fernsteuerungsfunktion zum Nachladen und Ausführen beliebiger weiterer Schadsoftware. Aufgrund von groben Design- und Implementierungsfehlern entstehen außerdem eklatante Sicherheitslücken in den infiltrierten Rechnern, die auch Dritte ausnutzen können.

Nicht erst seit das Bundesverfassungsgericht die Pläne zum Einsatz des Bundestrojaners am 27. Februar 2008 durchkreuzte, ist von der unauffälligeren Neusprech-Variante der Spionagesoftware die Rede: von der "Quellen-TKÜ" ("Quellen-Telekommunikationsüberwachung"). Diese "Quellen-TKÜ" darf ausschließlich für das Abhören von Internettelefonie verwendet werden. Dies ist durch technische und rechtliche Maßnahmen sicherzustellen.

Der CCC veröffentlicht nun die extrahierten Binärdateien (Mirror) von behördlicher Schadsoftware, die offenbar für eine "Quellen-TKÜ" benutzt wurde, gemeinsam mit einem Bericht zum Funktionsumfang sowie einer Bewertung der technischen Analyse (Mirror). Im Rahmen der Analyse wurde vom CCC eine eigene Fernsteuerungssoftware für den Behörden-Trojaner erstellt.

Die Analyse des Behörden-Trojaners weist im als "Quellen-TKÜ" getarnten "Bundestrojaner light" bereitgestellte Funktionen nach, die über das Abhören von Kommunikation weit hinausgehen und die expliziten Vorgaben des Verfassungsgerichtes verletzen. So kann der Trojaner über das Netz weitere Programme nachladen und ferngesteuert zur Ausführung bringen. Eine Erweiterbarkeit auf die volle Funktionalität des Bundestrojaners – also das Durchsuchen, Schreiben, Lesen sowie Manipulieren von Dateien – ist von Anfang an vorgesehen. Sogar ein digitaler großer Lausch- und Spähangriff ist möglich, indem ferngesteuert auf das Mikrophon, die Kamera und die Tastatur des Computers zugegriffen wird.

Es ist also nicht einmal versucht worden, softwaretechnisch sicherzustellen, daß die Erfassung von Daten strikt auf die Telekommunikation beschränkt bleibt, sondern – im Gegenteil – die heimliche Erweiterung der Funktionalitäten der Computerwanze wurde von vorneherein vorgesehen.

"Damit ist die Behauptung widerlegt, daß in der Praxis eine effektive Trennung von ausschließlicher Telekommunikationsüberwachung und dem großen Schnüffelangriff per Trojaner möglich oder überhaupt erst gewünscht ist", kommentierte ein CCC-Sprecher die Analyseergebnisse. "Unsere Untersuchung offenbart wieder einmal, daß die Ermittlungsbehörden nicht vor einer eklatanten Überschreitung des rechtlichen Rahmens zurückschrecken, wenn ihnen niemand auf die Finger schaut. Hier wurden heimlich Funktionen eingebaut, die einen klaren Rechtsbruch bedeuten: das Nachladen von beliebigem Programmcode durch den Trojaner."

Der Behördentrojaner kann also auf Kommando – unkontrolliert durch den Ermittlungsrichter – Funktionserweiterungen laden, um die Schadsoftware für weitere gewünschte Aufgaben beim Ausforschen des betroffenen informationstechnischen Systems zu benutzen. Dieser Vollzugriff auf den Rechner, auch durch unautorisierte Dritte, kann etwa zum Hinterlegen gefälschten belastenden Materials oder Löschen von Dateien benutzt werden und stellt damit grundsätzlich den Sinn dieser Überwachungsmethode in Frage.

Doch schon die vorkonfigurierten Funktionen des Trojaners ohne nachgeladene Programme sind besorgniserregend. Im Rahmen des Tests hat der CCC eine Gegenstelle für den Trojaner geschrieben, mit deren Hilfe Inhalte des Webbrowsers per Bildschirmfoto ausspioniert werden konnten – inklusive privater Notizen, E-Mails oder Texten in webbasierten Cloud-Diensten.

Die von den Behörden so gern suggerierte strikte Trennung von genehmigt abhörbarer Telekommunikation und der zu schützenden digitalen Intimsphäre existiert in der Praxis nicht. Der Richtervorbehalt kann schon insofern nicht vor einem Eingriff in den privaten Kernbereich schützen, als die Daten unmittelbar aus diesem Bereich der digitalen Intimsphäre erhoben werden.

Der Gesetzgeber ist hier gefordert, dem ausufernden Computerschnüffeln ein Ende zu setzen und endlich unmißverständlich zu formulieren, wie die digitale Intimsphäre juristisch zu definieren und wirksam zu bewahren ist. Leider orientiert sich der Gesetzgeber schon zu lange nicht mehr an den Freiheitswerten und der Frage, wie sie unter digitalen Bedingungen zu schützen sind, sondern läßt sich auf immer neue Forderungen nach technischer Überwachung ein. Daß der Gesetzgeber die Technik nicht einmal mehr überblicken, geschweige denn kontrollieren kann, beweist die vorliegende Analyse der Funktionen der behördlichen Schadsoftware.

Die Analyse offenbarte ferner gravierende Sicherheitslücken, die der Trojaner in infiltrierte Systeme reißt. Die ausgeleiteten Bildschirmfotos und Audio-Daten sind auf inkompetente Art und Weise verschlüsselt, die Kommandos von der Steuersoftware an den Trojaner sind gar vollständig unverschlüssselt. Weder die Kommandos an den Trojaner noch dessen Antworten sind durch irgendeine Form der Authentifizierung oder auch nur Integritätssicherung geschützt. So können nicht nur unbefugte Dritte den Trojaner fernsteuern, sondern bereits nur mäßig begabte Angreifer sich den Behörden gegenüber als eine bestimmte Instanz des Trojaners ausgeben und gefälschte Daten abliefern. Es ist sogar ein Angriff auf die behördliche Infrastruktur denkbar. Von einem entsprechenden Penetrationstest hat der CCC bisher abgesehen.

"Wir waren überrascht und vor allem entsetzt, daß diese Schnüffelsoftware nicht einmal den elementarsten Sicherheitsanforderungen genügt. Es ist für einen beliebigen Angreifer ohne weiteres möglich, die Kontrolle über einen von deutschen Behörden infiltrierten Computer zu übernehmen", kommentierte ein CCC-Sprecher. "Das Sicherheitsniveau dieses Trojaners ist nicht besser, als würde er auf allen infizierten Rechnern die Paßwörter auf '1234' setzen."

Zur Tarnung der Steuerzentrale werden die ausgeleiteten Daten und Kommandos obendrein über einen in den USA angemieteten Server umgelenkt. Die Steuerung der Computerwanze findet also jenseits des Geltungsbereiches des deutschen Rechts statt. Durch die fehlende Kommando-Authentifizierung und die inkompetente Verschlüsselung – der Schlüssel ist in allen dem CCC vorliegenden Staatstrojaner-Varianten gleich – stellt dies ein unkalkulierbares Sicherheitsrisiko dar. Außerdem ist fraglich, wie ein Bürger sein Grundrecht auf wirksamen Rechtsbehelf ausüben kann, sollten die Daten im Ausland verlorengehen.

Gemäß unserer Hackerethik und um eine Enttarnung von laufenden Ermittlungsmaßnahmen auszuschließen, wurde das Bundesinnenministerium rechtzeitig vor dieser Veröffentlichung informiert. So blieb genügend Zeit, die vorhandene Selbstzerstörungsfunktion des Schnüffel-Trojaners zu aktivieren.

Im Streit um das staatliche Infiltrieren von Computern hatten der ehemalige Bundesinnenminister Wolfgang Schäuble und BKA-Chef Jörg Ziercke stets unisono betont, die Bürger müßten sich auf höchstens "eine Handvoll" Einsätze von Staatstrojanern einstellen. Entweder ist nun fast das vollständige Set an staatlichen Computerwanzen in braunen Umschlägen beim CCC eingegangen oder die Wahrheit ist wieder einmal schneller als erwartet von der Überwachungswirklichkeit überholt worden.

Auch die anderen Zusagen der Verantwortlichen haben in der Realität keine Entsprechung gefunden. So hieß es 2008, alle Versionen der "Quellen-TKÜ"-Software würden individuell handgeklöppelt. Der CCC hat nun mehrere verschiedene Versionen des Trojaners vorliegen, die alle denselben hartkodierten kryptographischen Schlüssel benutzen und mitnichten individualisiert sind. Die damals versprochene besonders stringente Qualitätssicherung hat weder hervorgebracht, daß der Schlüssel hartkodiert ist, noch daß nur in eine Richtung verschlüsselt wird oder daß eine Hintertür zum Nachladen von Schadcode existiert. Der CCC hofft inständig, daß dieser Fall nicht repräsentativ für die besonders intensive Qualitätssicherung bei Bundesbehörden ist.

Der CCC fordert: Die heimliche Infiltration von informationstechnischen Systemen durch staatliche Behörden muß beendet werden. Gleichzeitig fordern wir alle Hacker und Technikinteressierten auf, sich an die weitere Analyse der Binaries zu machen und so der blamablen Spähmaßnahme wenigstens etwas Positives abzugewinnen. Wir nehmen weiterhin gern Exemplare des Staatstrojaners entgegen.

Mailadresse und PGP-Key zum Einsenden gibt es unten auf der Webseite des CCC.

Verfügung des Landesgerichts Regensburg

Das Protokoll der Verhandlung wird wie folgt berichtigt:

Die Angeklagte ist nicht bei den Sieben Zwergen, sondern bei den Siemens-Werken beschäftigt.

Quelle: law blog.

Siehe auch: Spiegel vom 11.07.1983.

Petition für mehr “privacy by default”

Der Chaos Computer Club (CCC) unterstützt die von der Verbraucherzentrale Bundesverband (vzbv) gestartete Petition, um den Gesetzgeber und in der Folge die Hersteller dazu zu bringen, Grundeinstellungen bei Produkten und Diensten endlich datenschutzfreundlich zu gestalten.

Auch der FoeBuD e.V. ist dabei. Du kannst beim FoeBuD oder hier jetzt mitmachen! ;-)

Siehe auch die Seite des Clubs über das Ansinnen der Petition.

Tunesien sollte im Geheimen Zensursysteme westlicher Hersteller testen

… und die Bugs darin reporten. Das berichtete gestern der neue Präsident der Tunisian Internet Agency (ATI) dem Arab Bloggers Meeting, siehe auch der Twitter Account von Moez Chakchouk.

Niemand hat die Absicht, eine Internetzensur zu errichten!

Ohne Worte

YML 2 version 5.2 released

yml2c and yml2proc

are now normalizing the Unicode output using

NFC as default.

There is a new switch -n where you can declare a normalization to use or none to avoid that step.

You can download YML 2 on the YML 2 homepage.